Iedereen die voor een organisatie van een beetje formaat werkt zal inmiddels wel bekend zijn met Security Awareness trainingen. Wat is nou een datalek, wat moet ik doen bij een datalek en hoe houd ik mijn werkomgeving en daarmee de data van je werkgever en haar klanten zo veilig mogelijk. Soms voelt het een beetje als die verplichte hoepel waar je jaarlijks doorheen moet springen. Maar toch is het echt de moeite waard om aandacht te besteden aan wat er allemaal voorbij komt bij een dergelijke training.

De ontwikkelingen

Het aanbod in de markt voor de verschillende trainingen op dit gebied is gelukkig flink gegroeid en daarmee ook zeker in kwaliteit verbeterd. Een meer interactieve vorm van trainen begint gelukkig ook meer en meer de norm te worden. Echter, wat mogelijk een nog veel belangrijker aspect is dat de trainingensteeds vaker geplot worden op de deelnemer als mens, en niet zo zeer alleen de deelnemers als medewerker.

Dat laatste is niet geheel onbelangrijk. Met de verschuiving van centrale werkplekken zoals Citrix en Remote Desktop omgevingen naar toch weer meer werken op de endpoints zelf (laptops telefoons) wordt het ook moeilijker om je bedrijfsdata veilig op te bergen in een centrale omgeving met een hoge muur er omheen. Er is natuurlijk van alles technisch te realiseren om de potentieel onwenselijke toegang tot deze data en systemen te voorkomen, maar feit is wel dat de gebruikers buiten het zicht van je eigen infrastructuur op pad gaan met hun devices en jouw data.

Alles op slot of totale vrijheid?

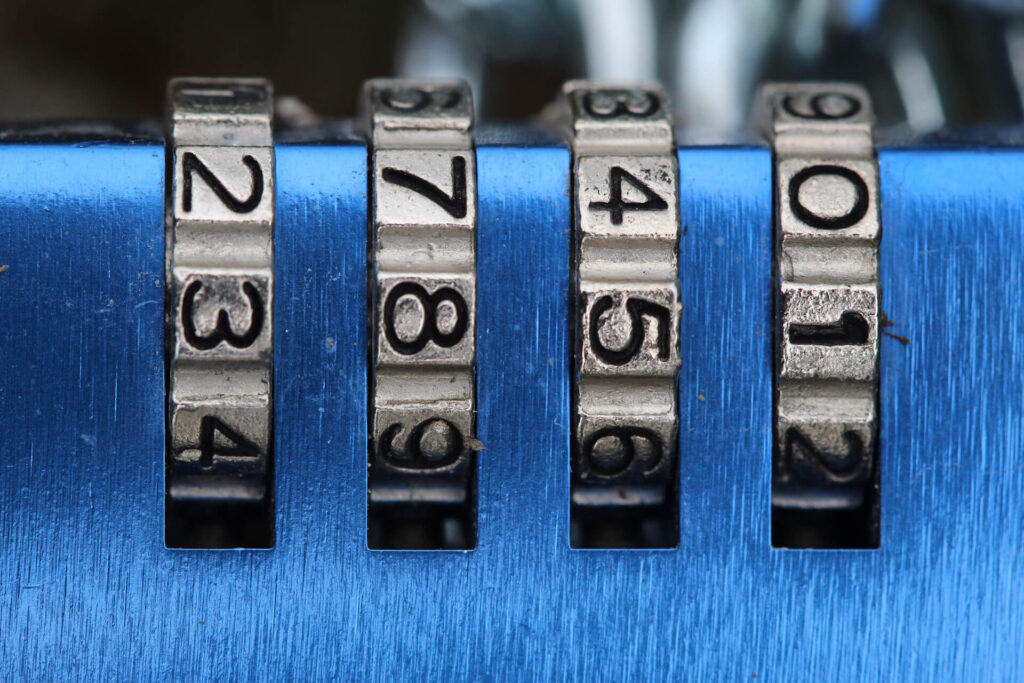

De waarheid ligt uiteraard in het midden en het antwoord is sterk afhankelijk van de data waarmee gewerkt wordt. In het geval van privacy gevoelige data zal je eerder geneigd zijn om de zaak goed op slot te zetten terwijl er andere scenario’s denkbaar zijn waarbij meer vrijheid op zijn plaats is.

Toch wil je in alle gevallen wel grip houden op je endpoints en alles wat daar op staat. Effectief resulteert dat er in dat in de gevallen dat je meer vrijheid geeft je ook meer monitoring zal toepassen om ten alle tijden te weten welke applicaties er gebruikt worden, welke datastromen er van en naar deze endpoints gaan, welke processen er allemaal draaien en hoe dit alles met elkaar samenhangt.

Alhoewel alles op slot zetten de veiligste optie lijkt heeft het wel als gevolg dat de kans dat de gebruikers om de officiele IT systemen heen gaan werken aanzienlijk toeneemt. Als de gebruiker vindt dat hij/zij niet goed kan werken met de aangeboden toolset zal er gezocht worden naar alternatieve werkwijzen die mogelijk buiten het zichtveld van de security en IT afdelingen liggen, met alle risico’s van dien.

Zoals met alles is het dus zaak om een balans te vinden en dat valt of staat met een goed beeld van de risico bereidheid van een organisatie. Die zal anders zijn voor een ziekenhuis dan bij een loodgieter, maar de ene loodgieter is ook de andere weer niet.

Sidenote: Technische uitdagingen bij totale vrijheid

Bij een groot deel van de organisaties zie je dat er een consolidatie plaatsvind van security componenten in het Microsoft framework. Het verwerken van deze data vergt verregaande automatisering en veel kennis, zeker ook omdat enkel het verwerken niet voldoende is, er moet ook nog geacteerd worden op de bevindingen. (Bij voorkeur automatisch). Het consolideren van deze componenten in één omgeving maakt de implementatie overzichtelijker en sneller en je kan bovendien leunen op de expertise van een gigant als Microsoft. Het voordeel is dat het vrijwel onzichtbaar is voor de eindgebruiker en zelfs voor een groot deel van de beheerders, maar het risico is dat de effort om dit goed te implementeren vaak onderschat wordt.

Gevolgen voor security awareness

Hebben de bovenstaande keuzes dan impact op de security awareness training? Voor sommige feitelijke componenten wel uiteraard, je kan lastig in een training verkondigen dat de gebruiker zelf geen applicaties mag installeren terwijl dat wel zo is. Maar in zo goed als alle andere onderdelen van de security awareness training zou het niet al te veel uit moeten maken

Security awareness zou moeten gaan om het activeren van bewustzijn en gedragsveranderingen. En dat gaat verder dan alleen de training zelf natuurlijk. Het moet normaal worden om elkaar ook aan te spreken op zaken die niet door de beugel kunnen, dus ook jij kan die projectengineer die “tijdelijk” even het wachtwoord Welkom01 invult daar gewoon op aanspreken.

Elkaar aanspreken is dus geen synoniem voor “de ander voor de bus gooien” en dat is misschien ook nog iets waar we met zijn allen in het security domein nog wat over kunnen leren. Tenzij iemand een “veelpleger” wordt moeten we er vanuit gaan dat security nou eenmaal niet top-of-mind is voor iedereen. Daarnaast heeft harder schreeuwen maar zelden tot een oplossing geleid (ik hoop dat mijn kinderen dat ooit nog leren).

Mensen met een technische achtergrond zijn geneigd om te vergeten dat niet iedereen dezelfde technische basiskennis heeft. We grijpen dan ook te vaak naar het uitleggen van de technische maatregelen. Zaken als “controleer de URL in de mail goed voor je klikt” terwijl het overgrote deel van de bevolking geen idee heeft van wat een URL nu eigenlijk is, laat staan hoe je een Office365 safelink kan controleren.

Focus op gedragsverandering

Het is goed om mensen bekend te maken met termen zoals Phishing, Spam, Malware, Cryptolocker en al dat soort zaken, maar voornamelijk om context te bieden voor alle berichten die ze daarover tegenwoordig voorbij zien komen.

Het doel van security awareness zou niet zo zeer het trainen van technische handelingen moeten zijn. Maar een gezond wantrouwen tegenover zaken die je zelf niet onder controle hebt. En doe dat in een context die mensen kennen of waar ze meer affiniteit mee hebben. Een voorbeeld:

Als iemand ergens snoep op de grond vind hebben we allemaal geleerd dat we dat beter niet op kunnen eten. Dit leren we al op jonge leeftijd en gaan zelfs nog een stapje verder, als je snoep aangeboden krijgt van een vreemde leren we onze kinderen dat je dat moet weigeren.

Hoe is dit anders dan het vinden van een USB stick op de parkeerplaats? Je zal er zelf niet ziek van worden of worden gedrogeerd, maar je laptop wel..

Door te linken aan allerlei zaken die al vanaf onze jeugd in ons brein geprint zijn kunnen we security zaken die van origine puur technisch zijn aanhaken op ons instinct wat we al jaren gekweekt hebben.

Een ander makkelijk voorbeeld is vreemden binnenlaten op het kantoor. We zouden thuis iemand die bij de deur staat die we niet kennen nooit zomaar binnen laten, maar toch vinden we het op kantoor vrij normaal om iedereen maar gewoon mee door de deur te laten lopen. Er heerst een soort van schaamte om toch even te vragen of die persoon er wel hoort.

Daarnaast moeten we ons aanleren dat we berichten die we ontvangen allereerst moeten toetsen op of we een dergelijk bericht wel verwachten en of het past bij de afzender. Een directeur die ineens een Engelse mail stuurt om geld over te maken terwijl hij dat anders nooit zou doen moet natuurlijk alarmbellen af laten gaan. Maar ook de mail van een “webshop” die ineens op je zakelijke adres binnen komt terwijl je daar zakelijk niets koopt moet wel wat te denken geven.

Conclusie

Ik heb de wijsheid niet in pacht en er zullen ongetwijfeld anderen zijn die hier een andere visie over hebben. Maar ik denk dat we het met zijn allen eens zijn dat te technische security awareness trainingen eerder een averechts effect hebben op de bewustwording. Gelukkig lijkt de markt voor dergelijke trainingen zich dat ook te realiseren. Wel zijn er kansen voor trainigen juist gericht op het IT personeel van een organisatie.

Met een focus op gedragsverandering en het aansluiten op zaken die mensen al kennen vanuit het dagelijkse leven die niet per se IT gerelateerd zijn kunnen we gebruik maken van het gezonde wantrouwen wat iedereen tot op zekere hoogte in zich heeft. IT is immers meer en meer verweven in het dagelijkse leven, en het bewustzijn van de risico’s die daarbij komen kijken behoren dan ook tot de basiskennis die iedereen zou moeten hebben.